Informazioni sulla crittografia end to end

Dato il massivo utilizzo di dispositivi informatici, l’utilizzo della crittografia end to end è diventato fondamentale. Mediante la tecnologia, avviene una condivisione massiva di dati (anche riservati), e questo rende necessario difendere gli utenti. Ad oggi esistono diversi strumenti che rendono sicure le connessioni e la condivisione di informazioni. Pensiamo, ad esempio, al protocollo HTTPS che protegge la navigazione sul web.

Ma, quando si condividono dati e informazioni con altri utenti, non solo mediante computer, ma anche utilizzando gli smartphone, quale sistema può proteggerci? Come impedire, solo per fare un esempio, la diffusione anomala delle conversazioni e dei contenuti che condividiamo con i nostri cari sulle app di messaggistica?

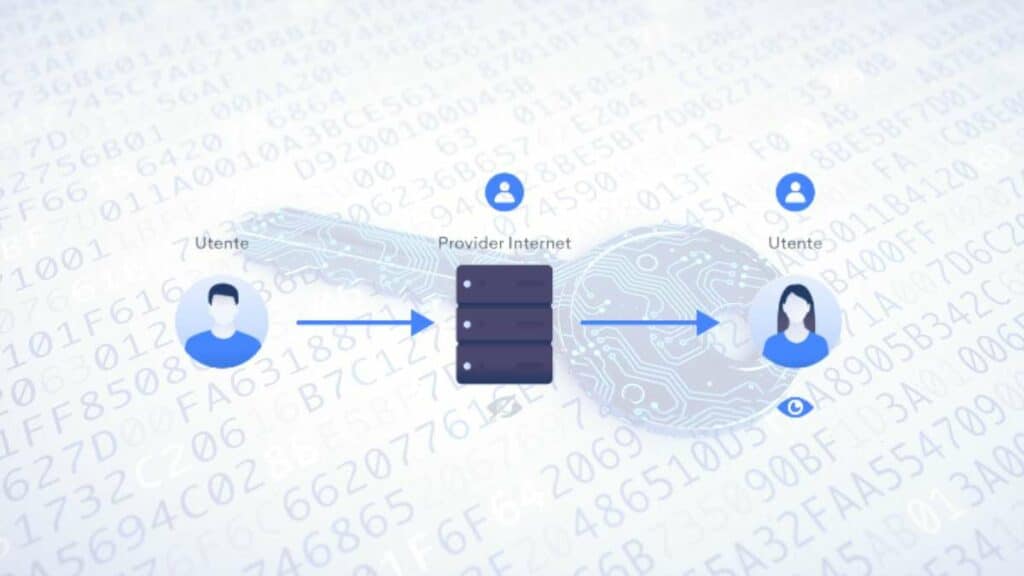

Per la nostra protezione, esiste la crittografia end to end, un sistema di sicurezza ad oggi molto utilizzato. Questo sistema ha il compito di proteggere i dati durante il loro intero viaggio verso il destinatario. In caso di attacchi, i malintenzionati potranno ottenere solo dei codici, che senza una chiave sono impossibili da decifrare. Le informazioni ottenute, quindi, saranno inutilizzabili.

Crittografia end to end: cos’è

Ma scendiamo ancor più nel dettaglio e scopriamo cos’è, nello specifico, la crittografia end to end.

In apertura l’abbiamo già definita come un sistema di sicurezza: permette a coloro che scambiano comunicazioni e dati la protezione delle informazioni condivise. In sostanza, questo sistema permette, anche in caso di attacchi informatici, di proteggere le informazioni condivise.

Lo strumento si basa infatti su un concetto centrale: solamente coloro che sono direttamente coinvolti nella conversazione e nella condivisione di dati possono decifrare le informazioni inviate.

Infatti, la chiave per decifrare le informazioni è presente esclusivamente nei dispositivi che inviano e ricevono i dati stessi.

Che si tratti di computer o di dispositivi mobili, poco importa: solo mittente e destinatario possono decodificare il contenuto delle informazioni.

Qualora un attacco informatico dovesse minacciare la diffusione illecita di dati, i malintenzionati otterranno solamente dei codici. I quali, senza la chiave per decifrarli, saranno praticamente inservibili.

Come funziona in dettaglio

Ma in questa guida vogliamo scendere ancora più in dettaglio, analizzando nei minimi particolari il funzionamento della crittografia end to end.

Perché il tutto funzioni adeguatamente, è necessario possedere due chiavi crittografiche.

La prima è pubblica, l’altra sarà invece privata. Sono gli stessi device coinvolti nella conversazione a generare le due chiavi.

La chiave pubblica è quella che viene condivisa con l’utente che riceve i dati, in modo che il dispositivo utilizzato possa decifrare le informazioni. La chiave privata, invece, resta nel dispositivo del mittente, ed è quella deputata a decifrare i dati in entrata.

Questo sistema garantisce massima protezione perché la decodifica può avvenire solamente in possesso di entrambe le chiavi. Affinché i messaggi condivisi vengano decifrati, infatti, è necessario possedere sia la chiave pubblica che quella privata.

Crittografia end to end: un po’ di storia

Per arrivare al sistema di sicurezza come oggi lo conosciamo, la crittografia end to end ha dovuto subire modifiche per evolversi. La paternità del sistema la attribuiamo a Phil Zimmermann, programmatore e crittografo statunitense che ideò e applico per la prima volta un sistema end to end a nodi nel 1991.

La creazione di Zimmermann è stata chiamata Pretty good privacy, nota anche come PGP e venne applicata alle email. Permetteva infatti di crittografare le email e di scambiarle con i destinatari selezionati in tutta sicurezza.

Dalla sua creazione, questa misura di sicurezza si è evoluta, e ad oggi non è applicata, ovviamente, solo alle email. La utilizziamo quotidianamente, non solo su pc ma anche su dispositivi mobili.

Ad esempio, i messaggi che scambiamo utilizzando WhatsApp sono protetti da crittografia end to end.

Le potenzialità di questo sistema di sicurezza

Come tutti i sistemi di sicurezza, la crittografia end to end possiede diversi pro e contro. Iniziando dai vantaggi e dalle potenzialità, possiamo dire che si tratta di un sistema di sicurezza abbastanza affidabile.

Riducendo al minimo il numero di soggetti che hanno accesso alle informazioni scambiate, garantisce uno scambio di informazioni sicuro.

Inoltre, dato che solo i soggetti coinvolti hanno accesso alle informazioni, il pericolo di manomissione dei dati è praticamente minimo. E questo aspetto è fondamentale, per esempio, quando gli scambi riguardano pagamenti in denaro o dati sensibili degli utenti interessati.

Estendendo l’uso della crittografia end to end ai lavoratori che svolgono le proprie mansioni in smart working, poi, la crittografia end to end protegge dati aziendali e informazioni archiviate.

Il suo utilizzo, dunque, è molto vantaggioso per la protezione delle aziende i cui dipendenti lavorano da remoto. Infine, permette di garantire il diritto alla privacy, soprattutto quando si tratta di conversazioni e dati di utenti privati.

Non solo vantaggi: i contro della crittografia end to end

Sulla base di quanto detto fino ad ora, la sicurezza garantita dalla crittografia end to end sembra massima. Lo scambio di dati utilizzabili, in teoria, avviene solamente tra mittente e destinatario, tra i cosiddetti “nodi” della conversazione. Tuttavia, anche questo sistema di sicurezza presenta delle problematicità: la condivisione, purtroppo, non è totalmente sicura.

Ad oggi, infatti, i cybercriminali utilizzano tecniche avanzate di hacking. Spesso, per mettere a segno un attacco informatico, sfruttano la cosiddetta ingegneria sociale.

Gli utenti vengono cioè ingannati in diversi modi, e indotti a fornire le chiavi crittografiche. Una volta ottenuti i codici, per poter decodificare i dati, in effetti, basta ottenere le due chiavi, quella pubblica e quella privata. E, in caso di errore involontario di uno degli utenti coinvolti, gli hacker potrebbero essere in grado di decifrare le informazioni. Insomma, anche se la crittografia end to end è molto sicura, l’errore umano è sempre dietro l’angolo.

Altro svantaggio riguarda la possibile penetrazione dei sistemi di sicurezza di uno dei due nodi coinvolti. I cybercriminali potrebbero cioè riuscire a penetrare all’interno del dispositivo di uno dei partecipanti alla condivisione di dati. In questo modo, non solo potrebbero avere accesso alle chiavi di decodifica, ma potrebbero addirittura ottenere i dati in maniera diretta e semplice dopo aver avuto accesso al dispositivo.